El 98% de los ataques se pueden prevenir con prácticas básicas

Las prácticas de seguridad rutinarias siguen siendo algunas de las formas más eficaces de reforzar tus defensas y reducir el riesgo de ataque. Las normas básicas de ciberseguridad previenen el 98 % de los ataques.

Te explicamos:

- Qué normas de seguridad tienen más probabilidades de impedir los ataques.

- Cómo funcionan principios de seguridad como la autenticación multifactor y la Confianza cero.

- Estrategias eficaces para implementar estas normas en toda tu organización.

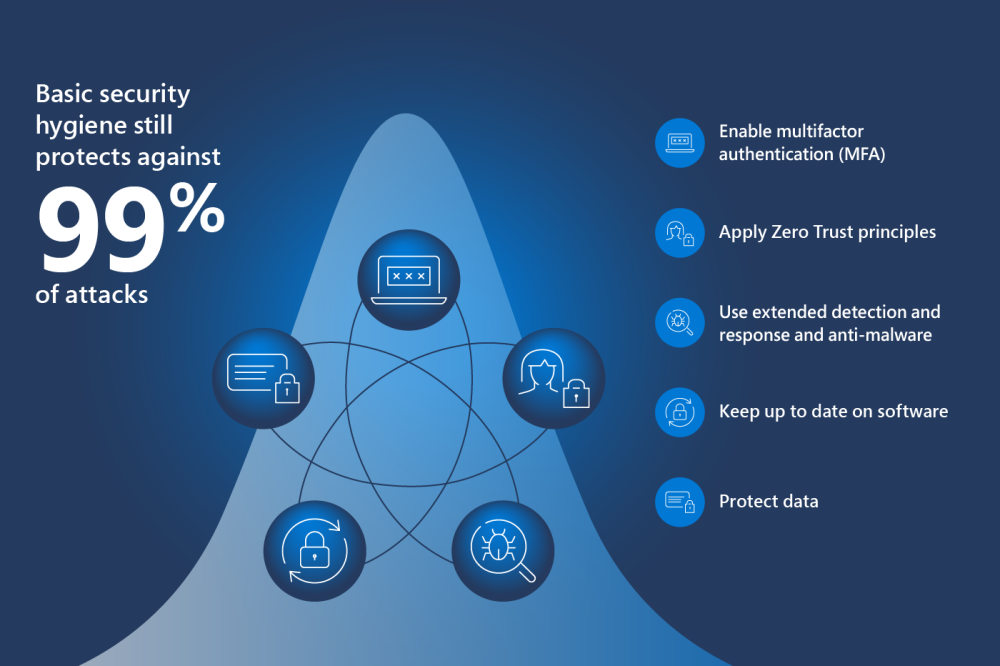

Las normas básicas previenen el 98 % de los ataques

Las normas mínimas que toda organización debe adoptar son:

- Habilitar la autenticación multifactor (MFA)

- Aplicar principios de confianza cero

- Utilizar detección y respuesta ampliadas y antimalware

- Mantener los sistemas actualizados

- Proteger los datos

Habilitar la autenticación multifactor (MFA)

¿Quieres reducir los ataques a tus cuentas? Activa la autenticación multifactor (MFA: multifactor authentication). La autenticación multifactor, como su nombre indica, requiere dos o más factores de verificación. Poner en peligro más de un factor de autenticación supone un reto importante para los atacantes, ya que conocer (o descifrar) una contraseña no será suficiente para acceder a un sistema. Con MFA activado, puede evitar el 99,9% de los ataques a tus cuentas.

Hacer la MFA mucho, mucho más fácil

Autenticación multifactor: aunque los pasos adicionales son parte del nombre, debe intentar elegir una opción de MFA con la menor cantidad de fricción para tus empleados.

Elije la MFA cuando la autenticación adicional pueda ayudar a proteger datos sensibles y sistemas críticos, en lugar de aplicarla a cada interacción.

La MFA no tiene por qué ser un reto para el usuario final. Utiliza políticas de acceso condicional, que permiten activar la verificación en dos pasos en función de la detección de riesgos, así como la autenticación pass-through y el inicio de sesión único (SSO: single sign on). De este modo, los usuarios finales no tendrán que soportar múltiples secuencias de inicio de sesión para acceder a archivos compartidos o calendarios no críticos de la red corporativa cuando sus dispositivos cuenten con las últimas actualizaciones de software. Los usuarios tampoco tendrán que reiniciar sus contraseñas cada 90 días, lo que mejorará significativamente su experiencia.

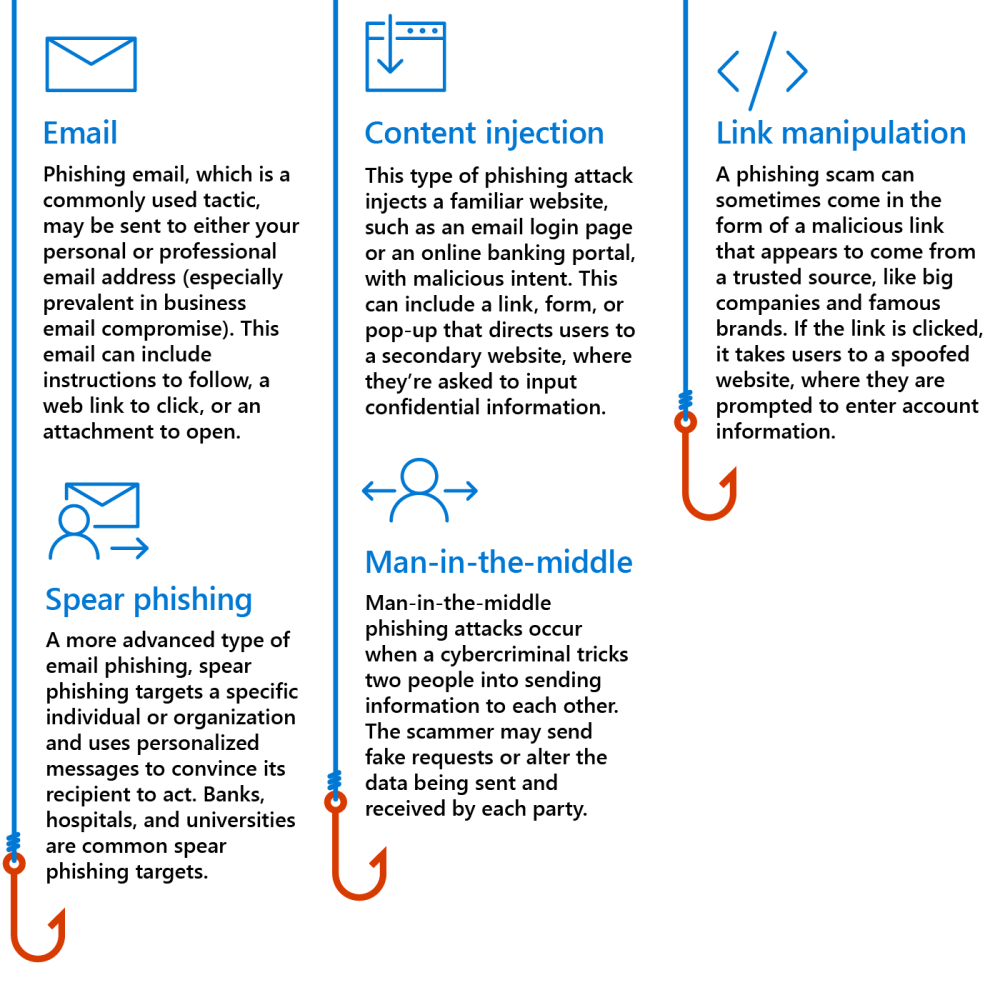

Ataques de phishing habituales

En un ataque de phishing, los delincuentes utilizan tácticas de ingeniería social para engañar a los usuarios para que proporcionen credenciales de acceso o revelen información confidencial. Los ataques de phishing más comunes son:

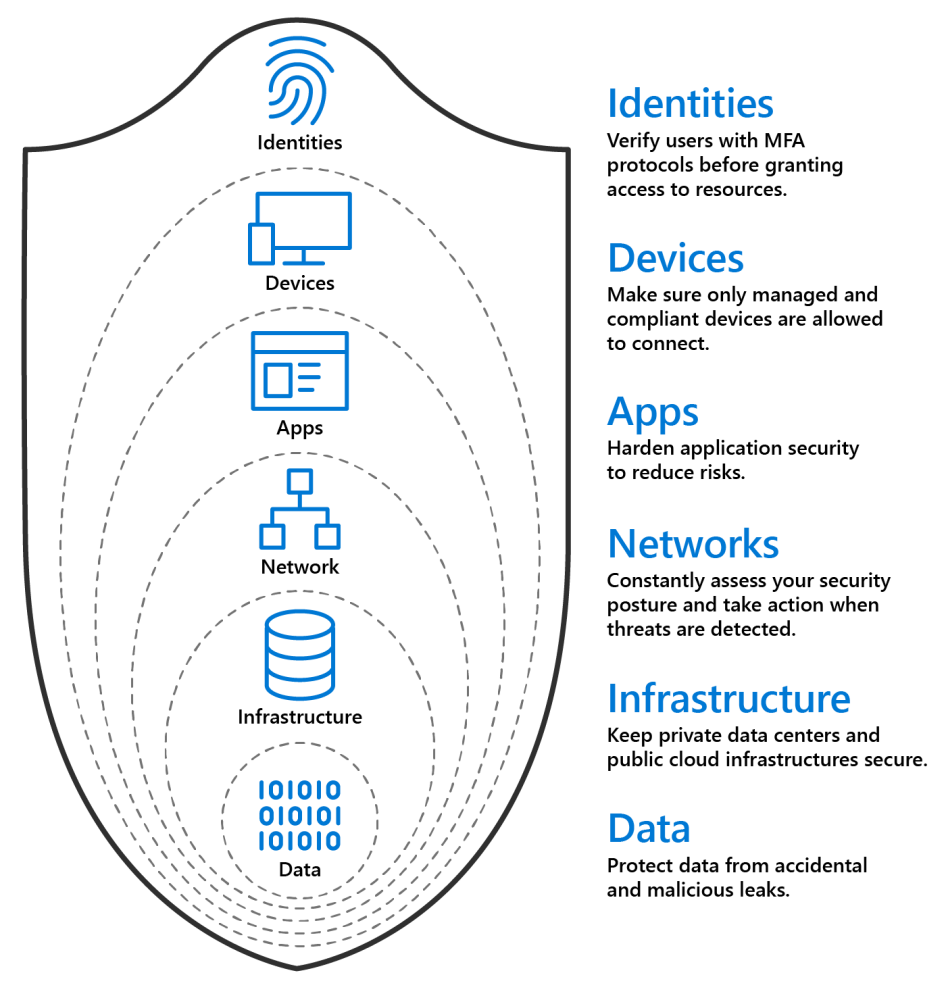

Aplicar principios de confianza cero

La Confianza Cero es la piedra angular de cualquier plan de resiliencia que limite el impacto en una organización. Un modelo de Confianza Cero es un enfoque proactivo e integrado de la seguridad en todas las capas del patrimonio digital que verifica de forma explícita y continua cada transacción; afirma el acceso con menos privilegios; y se basa en la inteligencia, la detección anticipada y la respuesta en tiempo real a las amenazas.

Con un enfoque de confianza cero se puede:

- Apoyar el trabajo remoto e híbrido.

- Ayudar a prevenir o reducir los daños empresariales derivados de una infracción.

- Identificar y ayudar a proteger datos e identidades empresariales confidenciales.

- Generar confianza en su postura y programas de seguridad entre su equipo directivo, empleados, socios, partes interesadas y clientes.

Los principios de Confianza Cero son:

- Asumir la violación: Asume que los atacantes pueden atacar y atacarán con éxito cualquier cosa (identidad, red, dispositivo, aplicación, infraestructura, etc.) y planifica en consecuencia. Esto significa supervisar constantemente el entorno para detectar posibles ataques.

- Verificación explícita: Asegúrate de que los usuarios y los dispositivos están en buen estado antes de permitir el acceso a los recursos. Proteje los activos contra el control de los atacantes validando explícitamente que todas las decisiones de confianza y seguridad utilizan la información y telemetría pertinentes disponibles.

- Utilizar el acceso con menos privilegios: Limita el acceso de un activo potencialmente comprometido con políticas de acceso justo a tiempo y justo suficiente (JIT/JEA) y basadas en el riesgo, como el control de acceso adaptable. Sólo debe permitirse el privilegio necesario para acceder a un recurso y no más.

Capas de seguridad de confianza cero

El exceso de seguridad puede ser contraproducente

Un exceso de seguridad, es decir, una seguridad que resulte excesivamente restrictiva para el usuario cotidiano, puede conducir al mismo resultado que no tener suficiente seguridad en primer lugar: más riesgo.

Unos procesos de seguridad estrictos pueden dificultar el trabajo de los usuarios. Peor aún, pueden inspirar a las personas a encontrar soluciones creativas al estilo de la TI en la sombra, motivándolas a eludir la seguridad por completo -a veces utilizando sus propios dispositivos, correo electrónico y almacenamiento- y utilizando sistemas que (irónicamente) son menos seguros y presentan un mayor riesgo para la empresa.

Uso de detección y respuesta ampliadas y antimalware

Implementa software para detectar y bloquear automáticamente los ataques y proporcionar información a las operaciones de seguridad.

Supervisar la información de los sistemas de detección de amenazas es esencial para poder responder a las amenazas a tiempo.

Automatización de la seguridad y mejores prácticas de orquestación

- Traslada la mayor parte posible del trabajo a sus detectores: Selecciona e implanta detectores que automaticen, correlacionen e interrelacionen sus hallazgos antes de enviarlos a un analista.-

- Automatiza la recopilación de alertas: El analista de operaciones de seguridad debe tener todo lo que necesita para clasificar y responder a una alerta sin realizar ninguna recopilación de información adicional, como consultar sistemas que pueden o no estar fuera de línea o recopilar información de fuentes adicionales, como sistemas de gestión de activos o dispositivos de red.

- Automatizar la priorización de alertas: Deben aprovecharse los análisis en tiempo real para priorizar los eventos en función de la información sobre amenazas, los activos y los indicadores de ataque. Los analistas y el personal de respuesta a incidentes deben centrarse en las alertas de mayor gravedad.

- Automatizar tareas y procesos: Centrarse primero en los procesos administrativos comunes, repetitivos y lentos y estandarizar los procedimientos de respuesta. Una vez estandarizada la respuesta, automatice el flujo de trabajo de los analistas de operaciones de seguridad para eliminar cualquier intervención humana en la medida de lo posible, de modo que puedan centrarse en tareas más críticas.

- Mejora continua: Supervisa las métricas clave y ajuste sus sensores y flujos de trabajo para impulsar cambios incrementales.

Ayuda a prevenir, detectar y responder a las amenazas

Defiéndete contra las amenazas en todas las cargas de trabajo aprovechando las completas funciones de prevención, detección y respuesta con funciones integradas de detección y respuesta ampliadas (XDR) y gestión de eventos e información de seguridad (SIEM).

Acceso remoto: Con frecuencia, los atacantes atacan las soluciones de acceso remoto (RDP, VDI, VPN, etc.) para entrar en un entorno y ejecutar operaciones continuas con el fin de dañar los recursos internos. Para ayudar a evitar que los atacantes entren, necesitarás:

- Mantener actualizados el software y los dispositivos

- Aplicar la validación de usuarios y dispositivos de Confianza Cero

- Configurar la seguridad para soluciones VPN de terceros

- Publicar aplicaciones web locales

Software de correo electrónico y colaboración: Otra táctica común para entrar en entornos es transferir contenido malicioso con herramientas de correo electrónico o de uso compartido de archivos y luego convencer a los usuarios para que lo ejecuten. Para evitar que los atacantes entren, necesitarás:

- Implementar una seguridad avanzada del correo electrónico.

- Activar reglas de reducción de la superficie de ataque para bloquear las técnicas de ataque más comunes.

- Analizar los archivos adjuntos en busca de amenazas basadas en macros.

Endpoints: Los puntos finales expuestos a Internet son un vector de entrada favorito porque proporcionan a los atacantes acceso a los activos de una organización. Para ayudar a evitar que los atacantes entren, necesitarás:

- Bloquear las amenazas conocidas con reglas de reducción de la superficie de ataque dirigidas a determinados comportamientos del software, como el lanzamiento de archivos ejecutables y secuencias de comandos que intentan descargar o ejecutar archivos, la ejecución de secuencias de comandos ofuscadas o sospechosas, o la realización de comportamientos que las aplicaciones no suelen iniciar durante el trabajo diario normal.

- Mantener tu software actualizado y compatible.

- Aíslar, desactivar o retirar los sistemas y protocolos inseguros.

- Bloquear el tráfico inesperado con cortafuegos basados en host y defensas de red.

Detección y respuesta

Mantén una vigilancia constante: Utilice XDR y SIEM integrados para proporcionar alertas de alta calidad y minimizar la fricción y los pasos manuales durante la respuesta.

Apaga los sistemas heredados: Los sistemas antiguos que carecen de controles de seguridad como antivirus y soluciones de detección y respuesta de puntos finales (EDR) pueden permitir a los atacantes realizar toda la cadena de ataque de ransomware y exfiltración desde un único sistema. Si no es posible configurar sus herramientas de seguridad para el sistema heredado, debe aislar el sistema física (mediante un cortafuegos) o lógicamente (eliminando la superposición de credenciales con otros sistemas).

No ignores el malware básico: El ransomware automatizado clásico puede carecer de la sofisticación de los ataques con teclado, pero eso no lo hace menos peligroso.

Estate atento a la desactivación de la seguridad por parte del adversario: Supervise tu entorno para detectar la desactivación de la seguridad por parte del adversario (a menudo parte de una cadena de ataque), como el borrado de registros de eventos -especialmente el registro de eventos de seguridad y los registros operativos de PowerShell- y la desactivación de herramientas y controles de seguridad (asociados con algunos grupos).

Mantener los sistemas actualizados

Los sistemas sin parches y desactualizados son una de las principales razones por las que muchas organizaciones son víctimas de un ataque. Asegúrate de que todos los sistemas se mantienen actualizados, incluidos el firmware, el sistema operativo y las aplicaciones.

Buenas prácticas

- Asegúrate de que los dispositivos son robustos aplicando parches, cambiando las contraseñas por defecto y los puertos SSH por defecto.

- Reduzce la superficie de ataque eliminando las conexiones a Internet innecesarias y los puertos abiertos, restringiendo el acceso remoto mediante el bloqueo de puertos, denegando el acceso remoto y utilizando servicios VPN.

- Utiliza una solución de detección y respuesta de red (NDR) consciente del Internet de las cosas y la tecnología operativa (IoT/OT) y una solución de gestión de eventos e información de seguridad (SIEM)/orquestación y respuesta de seguridad (SOAR) para supervisar los dispositivos en busca de comportamientos anómalos o no autorizados, como la comunicación con hosts desconocidos.

- Segmenta las redes para limitar la capacidad de un atacante de moverse lateralmente y poner en peligro los activos después de la intrusión inicial. Los dispositivos IoT y las redes OT deben aislarse de las redes informáticas corporativas mediante cortafuegos.

- Asegúrate de que los protocolos ICS no estén expuestos directamente a Internet.

- Obtén una visibilidad más profunda de los dispositivos IoT/OT en su red y priorízalos por riesgo para la empresa si se ven comprometidos.

- Utiliza herramientas de escaneado de firmware para conocer los posibles puntos débiles de seguridad y colabore con los proveedores para identificar cómo mitigar los riesgos de los dispositivos de alto riesgo.

- Influye positivamente en la seguridad de los dispositivos IoT/OT exigiendo a tus proveedores la adopción de las mejores prácticas del ciclo de vida de desarrollo seguro.

- Evita transferir archivos que contengan definiciones del sistema a través de canales no seguros o a personal no esencial.

- Cuando la transferencia de dichos archivos sea inevitable, asegúrate de supervisar la actividad en la red y garantizar que los activos estén seguros.

- Proteje las estaciones de ingeniería mediante la supervisión con soluciones EDR.

- Lleva a cabo de forma proactiva la respuesta a incidentes para redes OT.

- Implementa una supervisión continua con soluciones como Microsoft Defender for IoT.

Proteger los datos

Conoce tus datos importantes, dónde se encuentran y si se han implantado los sistemas adecuados es crucial para aplicar la protección apropiada.

Entre los retos que plantea la seguridad de los datos figuran:

- Reducir y gestionar el riesgo de errores de los usuarios.

- La clasificación manual de usuarios es poco práctica a escala.

- Los datos deben protegerse fuera de la red.

- El cumplimiento y la seguridad requieren una estrategia completa.

- Cumplir requisitos de conformidad cada vez más estrictos.

5 pilares de un enfoque de defensa en profundidad de la seguridad de los datos

Los espacios de trabajo híbridos actuales requieren que se acceda a los datos desde múltiples dispositivos, aplicaciones y servicios de todo el mundo. Con tantas plataformas y puntos de acceso, es necesario contar con sólidas protecciones contra el robo y la fuga de datos. Para el entorno actual, un enfoque de defensa en profundidad ofrece la mejor protección para reforzar la seguridad de sus datos. Esta estrategia consta de cinco componentes, que pueden aplicarse en el orden que mejor se adapte a las necesidades específicas de su organización y a los posibles requisitos normativos.

- Identificar los datos: Antes de proteger tus datos confidenciales, debes descubrir dónde se encuentran y cómo se accede a ellos. Eso requiere una visibilidad completa de todo su patrimonio de datos, ya sea en las instalaciones, híbrido o multicloud.

- Proteger los datos confidenciales: Además de crear un mapa holístico, tendrás que proteger tus datos, tanto en reposo como en tránsito. Aquí es donde entran en juego el etiquetado y la clasificación precisos de sus datos, para que puedas obtener información sobre cómo se accede a ellos, cómo se almacenan y cómo se comparten. Un seguimiento preciso de los datos ayudará a evitar que sean presa de filtraciones y violaciones.

- Gestionar los riesgos: Incluso cuando tus datos estén debidamente mapeados y etiquetados, tendrás que tener en cuenta el contexto del usuario en torno a los datos y las actividades que pueden dar lugar a posibles incidentes de seguridad de los datos, y eso incluye las amenazas internas. El mejor enfoque para abordar el riesgo interno reúne a las personas, los procesos, la formación y las herramientas adecuadas.

- Prevenir la pérdida de datos: No te olvides del uso no autorizado de los datos: eso también es una pérdida. Una solución eficaz de protección contra la pérdida de datos debe equilibrar protección y productividad. Es fundamental asegurarse de que se aplican los controles de acceso adecuados y se establecen políticas que ayuden a evitar acciones como guardar, almacenar o imprimir datos confidenciales de forma indebida.

- Controlar el ciclo de vida de los datos: A medida que el gobierno de los datos se desplaza hacia equipos empresariales que se convierten en administradores de sus propios datos, es importante que las organizaciones creen un enfoque unificado en toda la empresa. Este tipo de gestión proactiva del ciclo de vida conduce a una mayor seguridad de los datos y ayuda a garantizar que los datos se democratizan de forma responsable para el usuario, donde pueden generar valor empresarial.

Conclusión

Aunque los actores de las amenazas siguen evolucionando y volviéndose más sofisticados, hay una verdad de Perogrullo en ciberseguridad que conviene repetir: Las normas básicas de la ciberseguridad -habilitar MFA, aplicar los principios de Confianza Cero, mantenerse actualizado, utilizar antimalware moderno y proteger los datos- previene el 99% de los ataques.

Para ayudarte a protegerse contra las ciberamenazas, minimizar los riesgos y garantizar la viabilidad continua de tu organización, es esencial cumplir estas normas.

¿Quieres saber más sobre la seguridad de tus datos? En DQS/ te asesoramos. ¿Por qué no nos preguntas cómo podemos ayudarte?

Esta información está basada en el artículo «Basic cyber hygiene prevents 99% of attacks» publicado por Microsoft.

![Gestión de incidencias con Teams [Cómo lo hacemos en DQSconsulting]](https://www.dqsconsulting.com/wp-content/uploads/2021/09/teams-para-gestionar-incidencias-768x402.jpg)